Malwaretraffic analysis

기본 툴 세팅

일단 SecuriyOnion을 Vmware로 구동시킨다.

아이디/비밀번호는 black/black이다.

SGUIL과 Xplico는 setup에다 갔다놓고 설정을 하고, xplico시작시에는 오른쪽의 명령어를 통해 실행시킨다.

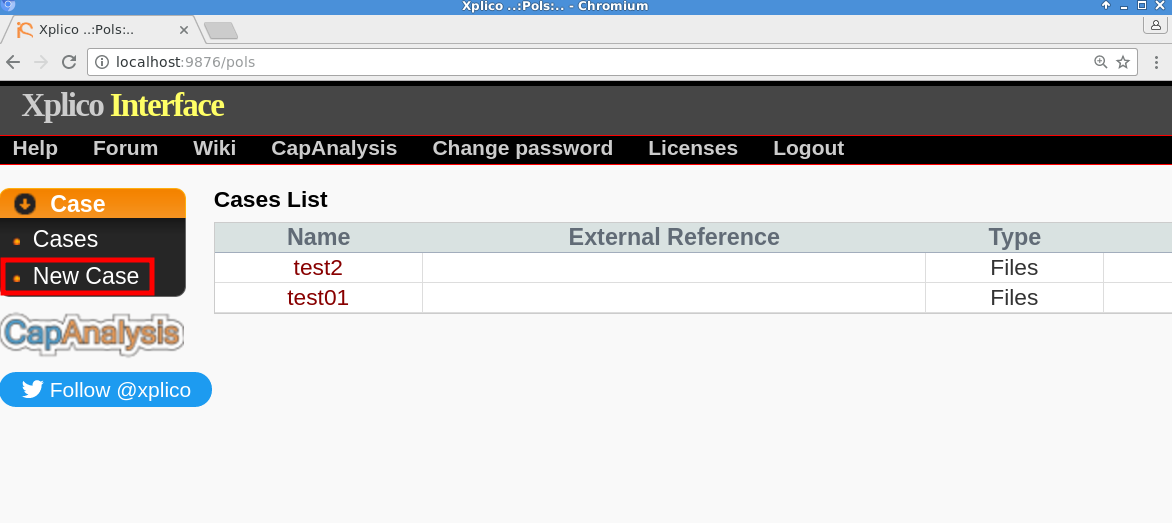

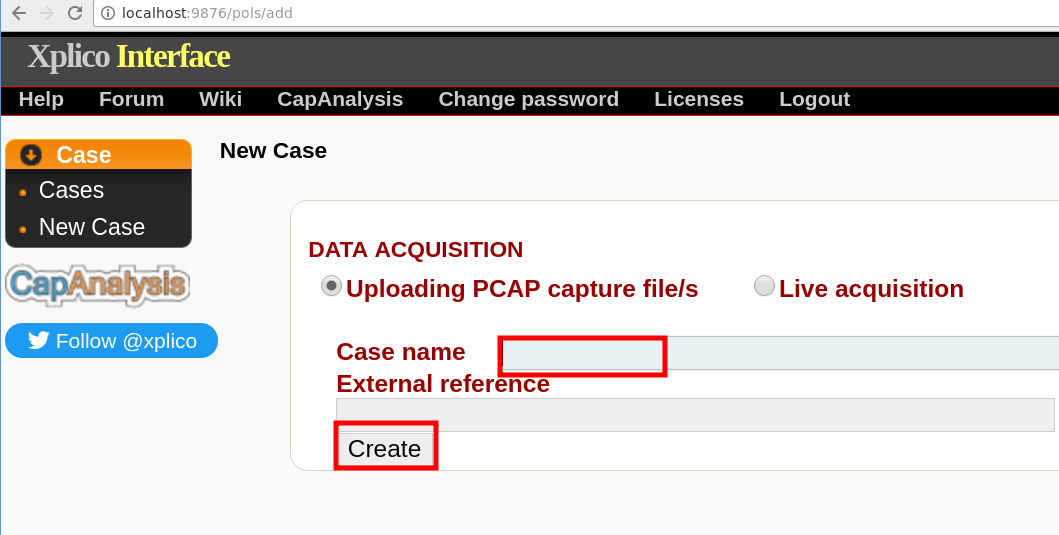

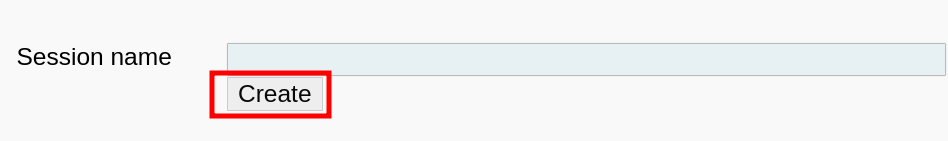

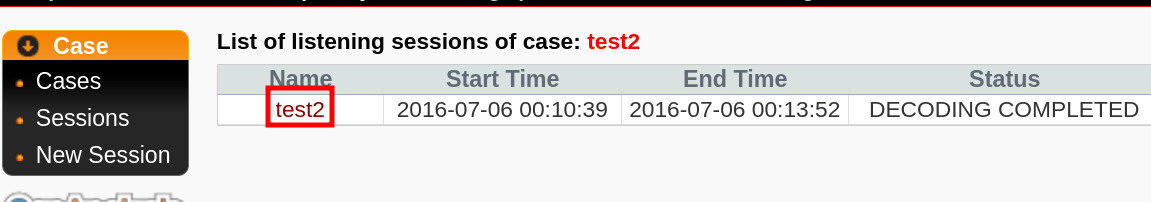

위의 체크한 것을 따라서 case를 만들고, new session까지 만들어준다.

다 만들고 들어가서 악성파일이 있는 패킷 정보가 들어있는 파일을 업로드 하면 다음과 같이 나온다.

실습을 통해 익히는 원리

sguil에 로그인 해준다. 아이디와 비밀번호는 아까 전 setup에 갖다 놓았을 때 설정한 아이디와 비번이다.

처음에는 아무것도 나오지 않을 것이다.

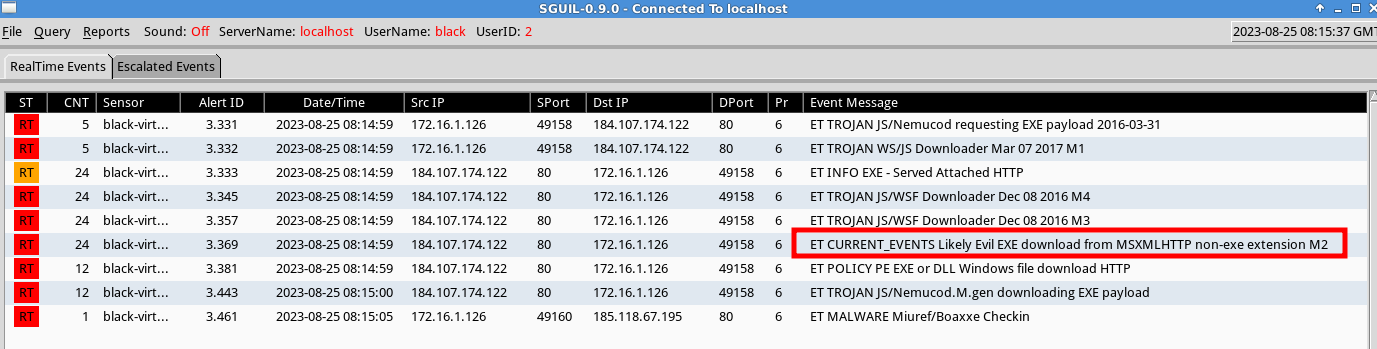

root@black-virtual-machine:/home/black/Desktop# tcpreplay --intf1=eth0 2016-07-07-traffic-analysis-exercise.pcaptcpreplay 명령어로 패킷파일을 실행해보면 패킷들의 기록이 뜨고,

아래에 보면 Evil EXE 악성으로 실행한 것으로 의심되는 패킷이 눈에 들어온다.

Netoworkminer를 통해서 의심패킷파일을 열어서 Hostname을 확인한다.

그리고 아까 Xplico에 가서 이 주소를 검색해보았다.

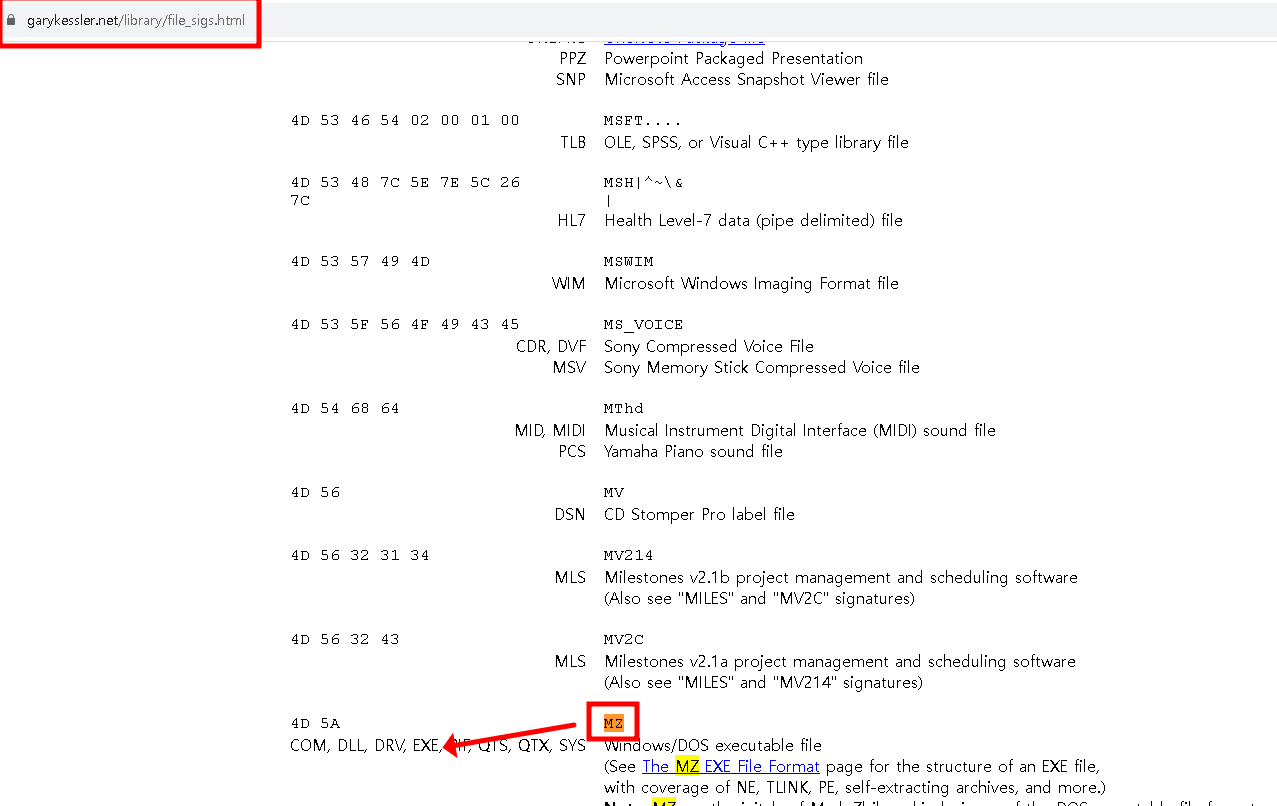

클릭해서 VIEW를 통해 보면 MZ라고 되어있다.

아래의 사이트에 가니 EXE파일을 의미하는 것을 알 수 있다. 아까 전 EXE가 의심되었으므로

EXE파일로 변환한 뒤

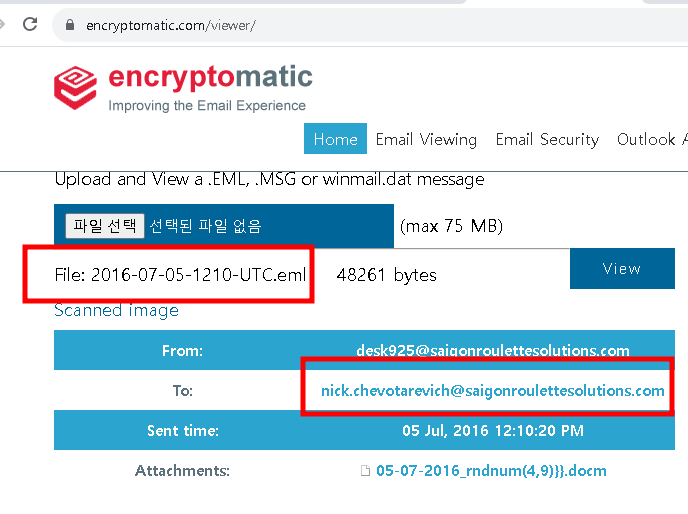

피해자의 이름도 확인할 수 있었다.

결과를 요약해보면

감염을 일으킨 메일은 bapanivato.abjibapanichhatedi.org임을 알 수 있고

감염된 날짜와 시간은 2016-07-06 00:12:07

감염된 IP주소는 IP:172.16.1.126

MAC주소는 MAC:00508BAB2E3C

사용자의 이름은 nick인 것을 확인 할 수 있다,